In occasione della WorldWide Developer Conference 2022, tra le innumerevoli novità software, Apple ha messo in mostra una tecnologia chiamata Private Access Token (PAT); si tratta, letteralmente, di token di accesso privato con cui il colosso californiano vuole mandare definitivamente in pensione i CAPTCHA, ovvero quei fastidiosi sistemi con cui app e servizi web, in fase di accesso o registrazione, si accertano che vi sia un essere umano e non un robot dall’altra parte dello schermo.

Scopriamo come funziona questa tecnologia e perché l’azienda di Cupertino crede fortemente che mandare in pensione i CAPTCHA sia una misura per migliorare ulteriormente la sicurezza degli utenti.

Indice:

Apple vuole sbarazzarsi dei fastidiosi e poco sicuri CAPTCHA

Dopo avere detto addio alle password con l’introduzione delle passkeys, come anticipato in apertura, alla WWDC 2022 Apple ha messo in mostra una tecnologia chiamata PAT, Private Access Token, il cui scopo è quello di mandare in pensione i CAPTCHA, quei fastidiosi meccanismi tramite cui, in fase di accesso o registrazione presso un servizio web (tramite app o browser che sia), il servizio stesso si assicura di avere a che fare con un utente reale e non con un bot.

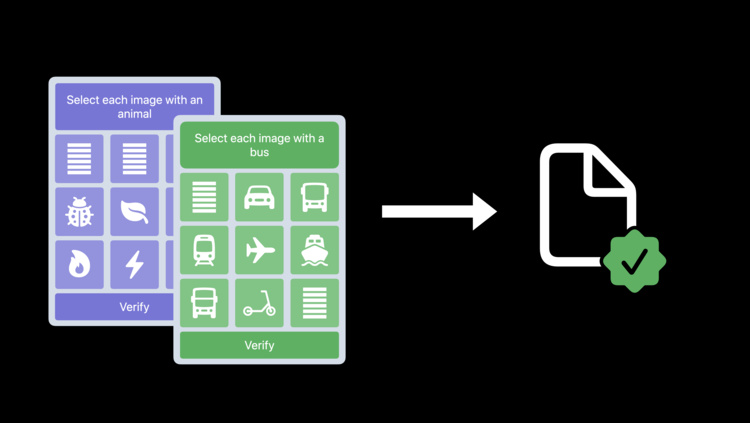

Questi token di accesso privato possono provare quando una richiesta HTTP proviene da un essere umano anziché da un bot evitando tutta la trafila necessaria per soddisfare i requisiti del CAPTCHA, che possono andare dalla semplice spunta della casella “Non sono un robot”, alla riscrittura di una stringa alfanumerica camuffata (test di Turing inverso), alla risoluzione di un puzzle fino alla richiesta di selezionare, da un gruppo di immagini, quelle che contengono un determinato oggetto/soggetto.

I CAPTCHA, inoltre, potrebbero provenire da aziende che non mettono al primo posto la privacy degli utenti o, addirittura potrebbero essere compromessi e sfruttati per rubare le informazioni di accesso agli utenti stessi.

Insomma, grazie ai PAT l’utente accederà ad un servizio in trasparenza (l’autenticazione della richiesta HTTP avviene in background e in automatico), evitando tutta quella serie di operazioni che richiederebbero tempo ma godendo di uno standard di sicurezza più elevato, che fornitori di servizi cloud come Cloudflare e Fastly stanno già implementando.

Come funzionano questi token di accesso privato?

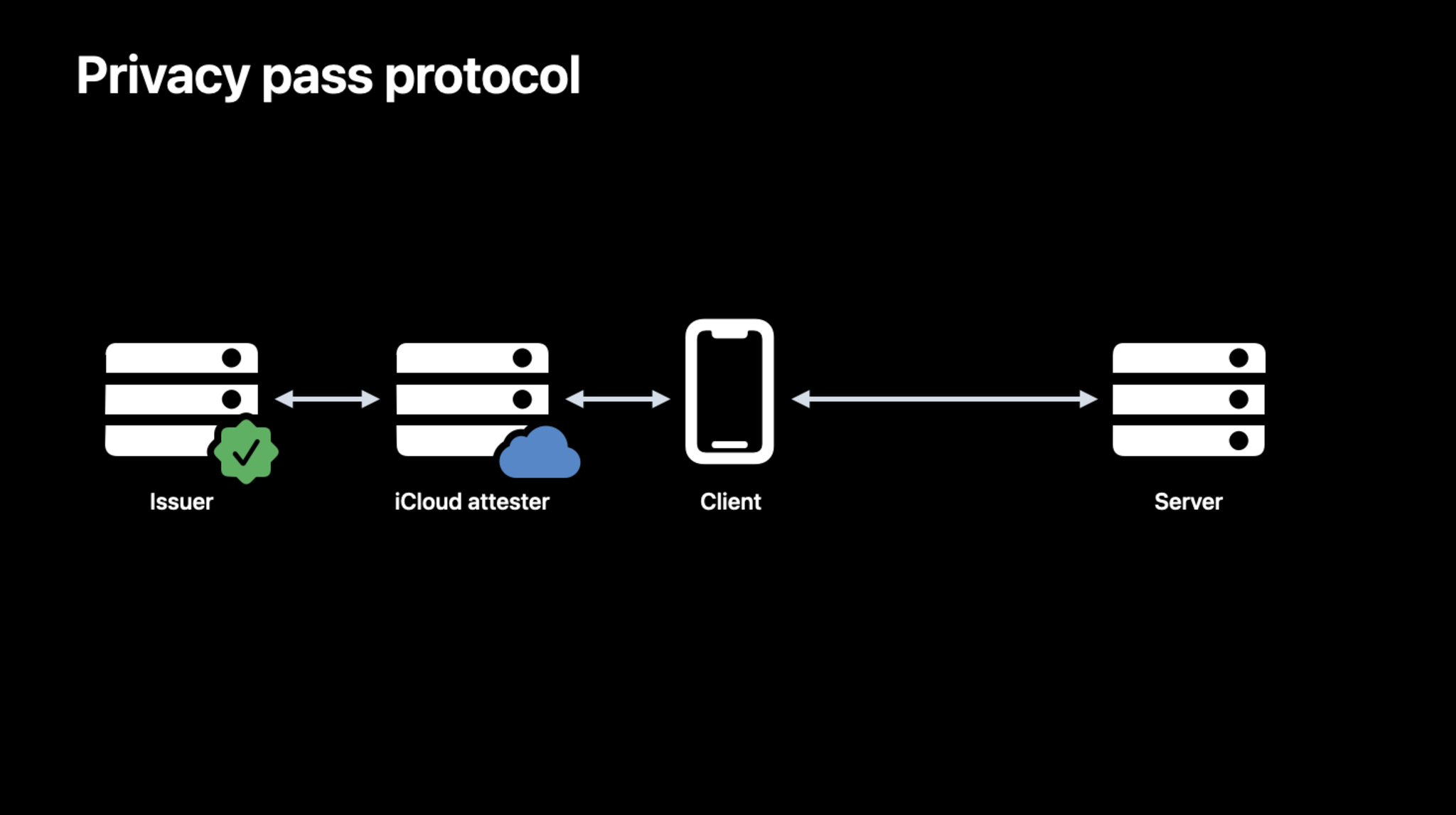

Per sfruttare il nuovo metodo di autenticazione HTTP chiamato PrivateToken, un server utilizza la crittografia per verificare che un client abbia superato un controllo di attestazione iCloud: nel momento in cui il client necessita di un token, contatta un attestatore (in questo caso Apple) che esegue il processo in trasparenza, andando ad attingere a quei certificati archiviati nel Secure Enclave del dispositivo.

Grazie alla “limitazione della frequenza”, l’attestatore potrà comprendere se il dispositivo client, mettiamo un iPhone, esegua i modelli di utilizzo tipici di un utente comune o se faccia parte, ad esempio, di una click farm (ovvero qualche servizio gestito da bot): infatti, se un utente Apple accede al proprio dispositivo tramite una password o tramite i servizi di autenticazione biometrici (Face ID o Touch ID), apre il browser Safari e naviga sul web, le sue azioni non sono facilmente replicabili da un bot.

Tramite un processo a più fasi, il token firmato viene inviato al server, che non sa nulla del dispositivo o dell’utente che vuole accedere al servizio, che deve fidarsi dell’attestatore e convalidare il token, reindirizzando l’utente verso la pagina web di destinazione.

Stando a quanto spiegato da Cloudflare, nel momento in cui vengono utilizzati i PAT, le parti coinvolte nel processo di autenticazione non conoscono nulla riguardo i dati del dispositivo:

- Il servizio conosce l’URL di destinazione ma non conosce il dispositivo né informazioni sulle interazioni fatte dall’utente.

- Il sito web conosce l’URL e l’indirizzo IP del client.

- L’attestatore del dispositivo conosce solo il minimo necessario per l’attestazione, e quindi non conosce né l’URL di destinazione né l’indirizzo IP dell’utente.

I token, inoltre, sono monouso al fine di limitarne la riproducibilità e non possono essere, ovviamente, ripresentati più volte. Apple informa che i server web ai quali si accede tramite Safari o app che sfruttano WebKit funzioneranno automaticamente con i PAT e avverte gli sviluppatori di assicurarsi che l’autenticazione dell’utente non vada a bloccare la pagina web principale (suggerendo di presentarla come facoltativa).

Segui APPLE Italia su Telegram, ricevi news e offerte per primo

Quando arriveranno i PAT nell’ecosistema Apple?

Stando a quanto dichiarato da Apple, i nuovi token di accesso privato richiedono l’utilizzo di un dispositivo aggiornato ad iOS 16, iPadOS 16 o macOS Ventura (o versioni successive) e dotato di un ID Apple, che verrà sfruttato unicamente per l’attestazione ma non sarà condiviso.

Apple sta, inoltre, lavorando per rendere i PAT come standard web ma, al momento, non vi sono menzioni circa l’arrivo di tale standard su ambienti Android o Windows: gli utenti di questi due ecosistemi dovranno, almeno per il momento, dovere continuare a sopportare i CAPTCHA.

Per maggiori informazioni, vi rimandiamo alla pagina dedicata ai Private Access Tokens presente sul portale degli sviluppatori di Apple e al video con cui l’azienda californiana ha mostrato la tecnologia nel corso della WWDC 2022, in cui viene mostrato, tra le altre cose, la differenza nella procedura di autenticazione tra un iPhone con l’attuale iOS 15, in cui viene mostrato il CAPTCHA, e un iPhone con la prossima release di iOS, in cui l’operazione è trasparente all’utente.

Potrebbe interessarti anche: Apple dice addio alle password su iPhone, iPad e Mac con le Passkeys

I nostri contenuti da non perdere:

- 🔝 Importante: Recensione TP-Link Archer NX600, il router 5G per gli "sfibrati"

- 💰 Risparmia sulla tecnologia: segui Prezzi.Tech su Telegram, il miglior canale di offerte

- 🏡 Seguici anche sul canale Telegram Offerte.Casa per sconti su prodotti di largo consumo