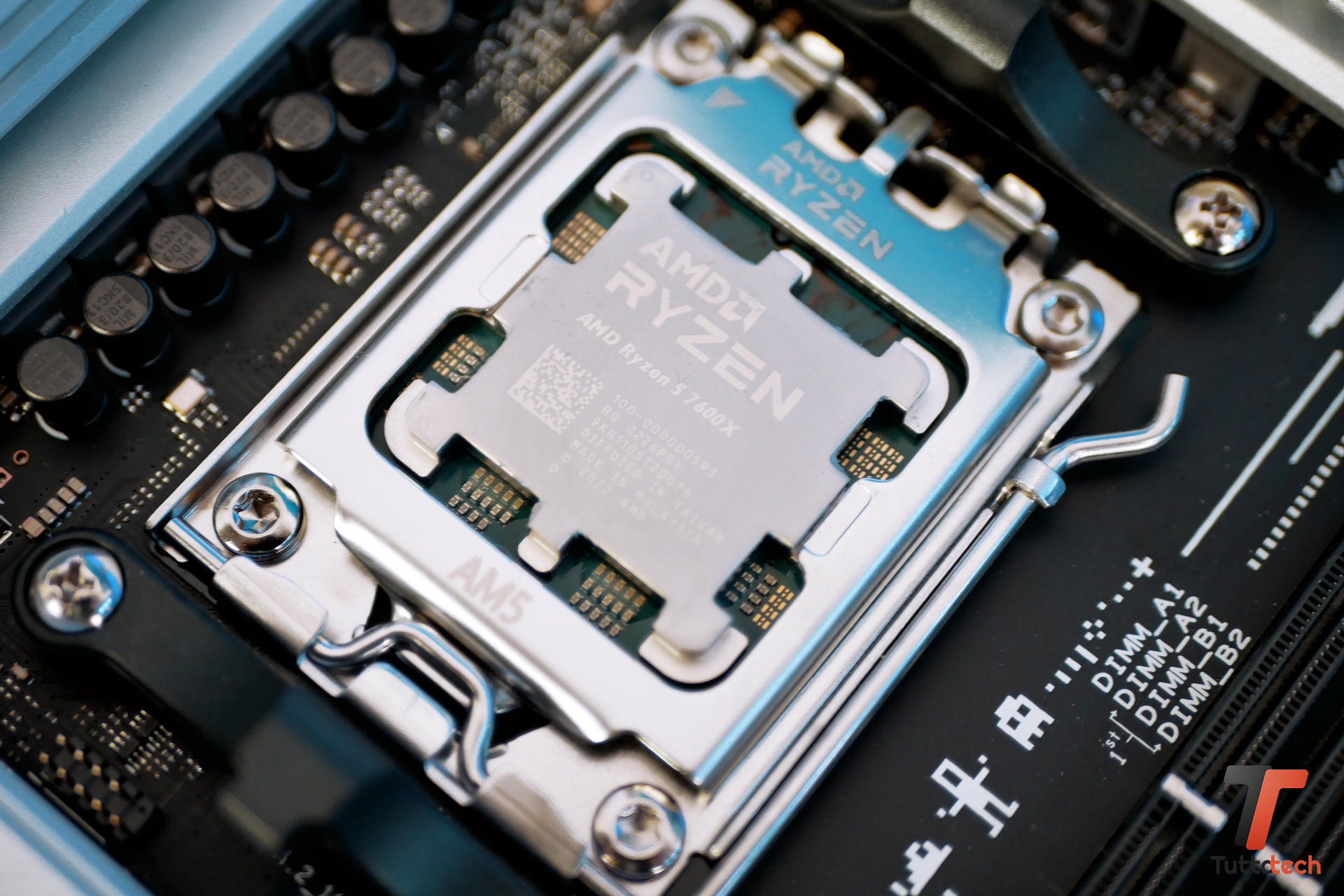

AMD si ritrova a fare i conti con una grave falla di sicurezza scoperta sui processori con architettura Zen 2 e per questo ribattezzata, con una punta di ironia potremmo dire, Zenbleed. A portare all’attenzione del pubblico questa nuova vulnerabilità dei processori AMD è il ricercatore Google Tavis Ormandy; si tratta a quanto pare di un problema abbastanza serio che permetterebbe di sottrarre dati sensibili dalla CPU con un attacco che può avvenire tranquillamente tramite javascript o una comune pagina web, il tutto senza un accesso fisico alla macchina presa di mira. La scoperta risale in realtà a qualche mese fa e la stessa AMD era stata messa al corrente della problematica lo scorso maggio, cercando di correre ai ripari quantomeno sul versante server dove sono già arrivate delle patch mirate per i processori EPYC Rome, basati appunto su architettura Zen 2.

Zenbleed prende di mira anche alcuni processori serie AMD Ryzen 3000, 4000 e 5000

Non è la prima e l’ultima volta che si riscontrano falle di sicurezza di questa tipologia, così come avvenuto per Intel ad esempio, tuttavia le peculiarità di questo exploit lo rendono abbastanza temibile, soprattutto perchè oltre alle soluzioni server sono interessati anche diversi prodotti consumer appartenenti alla serie AMD Ryzen 3000, 4000, 5000 e 7000 (compresi Ryzen ThreadRipper e CPU mobile). Secondo quanto riportato, i correttivi per questi modelli non arriveranno prima di novembre/dicembre, mentre al momento non è noto come si procederà con le piattaforme console visto che Zen 2 è alla base di Sony Playstation, Microsoft Xbox e Steam Deck.

Raggiunta da diversi fronti, AMD ha iniziato a fornire qualche dettaglio aggiuntivo, in particolare sul possibile impatto prestazionale che potrebbero avere le varie patch. Secondo l’azienda l’impatto sul sistema varierà in base alla tipologia dello stesso e/o al carico di lavoro, mentre ribadisce che allo stato attuale non sono state ancora segnalate problematiche inerenti a Zenbleed provenienti da utenti terzi o partner.

Dal punto di vista pratico invece, Zenbleed può colpire qualsiasi software che viene eseguito dal processore; l’attacco può essere portato avanti con un codice arbitrario senza privilegi e in sostanza prevede una modifica di file di registro che mira a compromettere l’unità di provisioning destinata all’esecuzione speculativa. Una problematica quindi non proprio banale, in particolare perchè colpisce anche macchine virtuali, sandbox, processi e conteiner. Sperando che AMD riesca ad accorciare i tempi, questo tipo di falle può essere corretta in modo efficace con un aggiornamento del microcode della CPU; allo stato attuale, un workaround sarebbe di impostare il “chicken bit” su DE_CFG[9] ma con una possibile perdita in termini prestazionali.

Potrebbe interessarti: Miglior processore: AMD o Intel? Ecco la nostra selezione di Luglio 2023

I nostri contenuti da non perdere:

- 🔝 Importante: Come accedere ai file Android su Windows, senza cavo

- 🖥️ Intel Arrow Lake: analisi delle prestazioni, profili Intel, E-Core e tutto quello che dovete sapere

- 💰 Risparmia sulla tecnologia: segui Prezzi.Tech su Telegram, il miglior canale di offerte

- 🏡 Seguici anche sul canale Telegram Offerte.Casa per sconti su prodotti di largo consumo