In un’epoca in cui le estensioni del browser sono diventate strumenti imprescindibili per la produttività e la personalizzazione dell’esperienza online, si riaffaccia un rischio tutt’altro che secondario: la sicurezza degli utenti, spesso compromessa da software apparentemente innocui, ma in realtà progettati per svolgere attività ben più invasive. È il caso di cui vi parliamo oggi, 57 estensioni per Google Chrome individuate da un ricercatore di sicurezza informatica e già installate da oltre 6 milioni di utenti, che si sono rivelate dotate di funzionalità rischiose se non addirittura sospette e, potenzialmente, riconducibili a pratiche di spionaggio digitale.

Diverse estensioni di Chrome hanno un codice di tracciamento nascosto

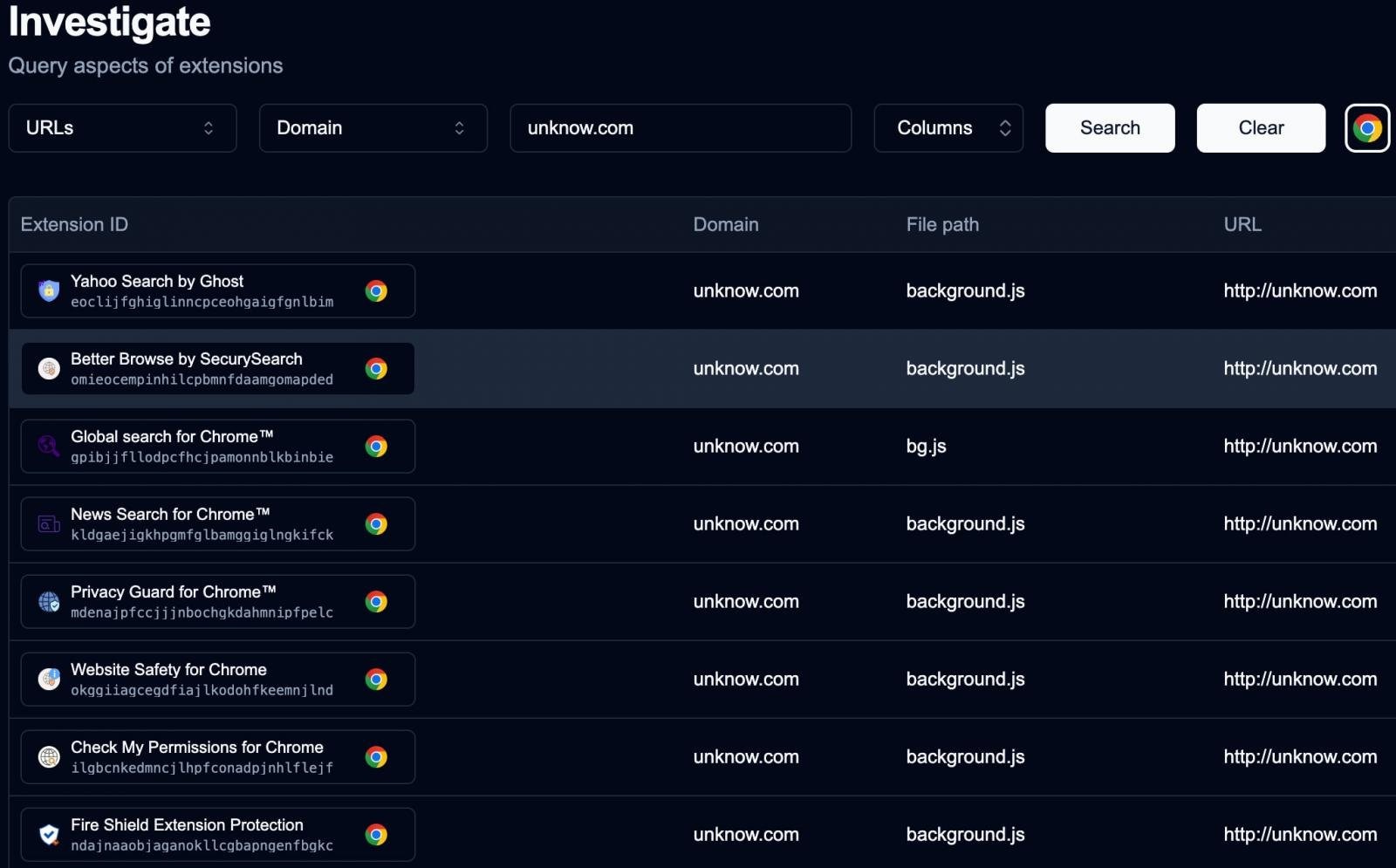

Tutto nasce da un’analisi condotta da John Tuckner, ricercatore presso Secure Annex, il quale ha individuato la prima estensione sospetta, denominata “Fire Shield Extension Protection”; un nome che, tanto per cambiare, gioca sulla percezione di sicurezza dell’utente presentandosi come uno scudo protettivo ma che, alla prova dei fatti, nasconde ben altro.

Secondo quanto emerso, l’estensione era fortemente offuscata (ovvero, scritta in modo da rendere difficile comprenderne il comportamento) e conteneva callback verso un’API remota utilizzata per inviare informazioni raccolte direttamente dal browser della vittima.

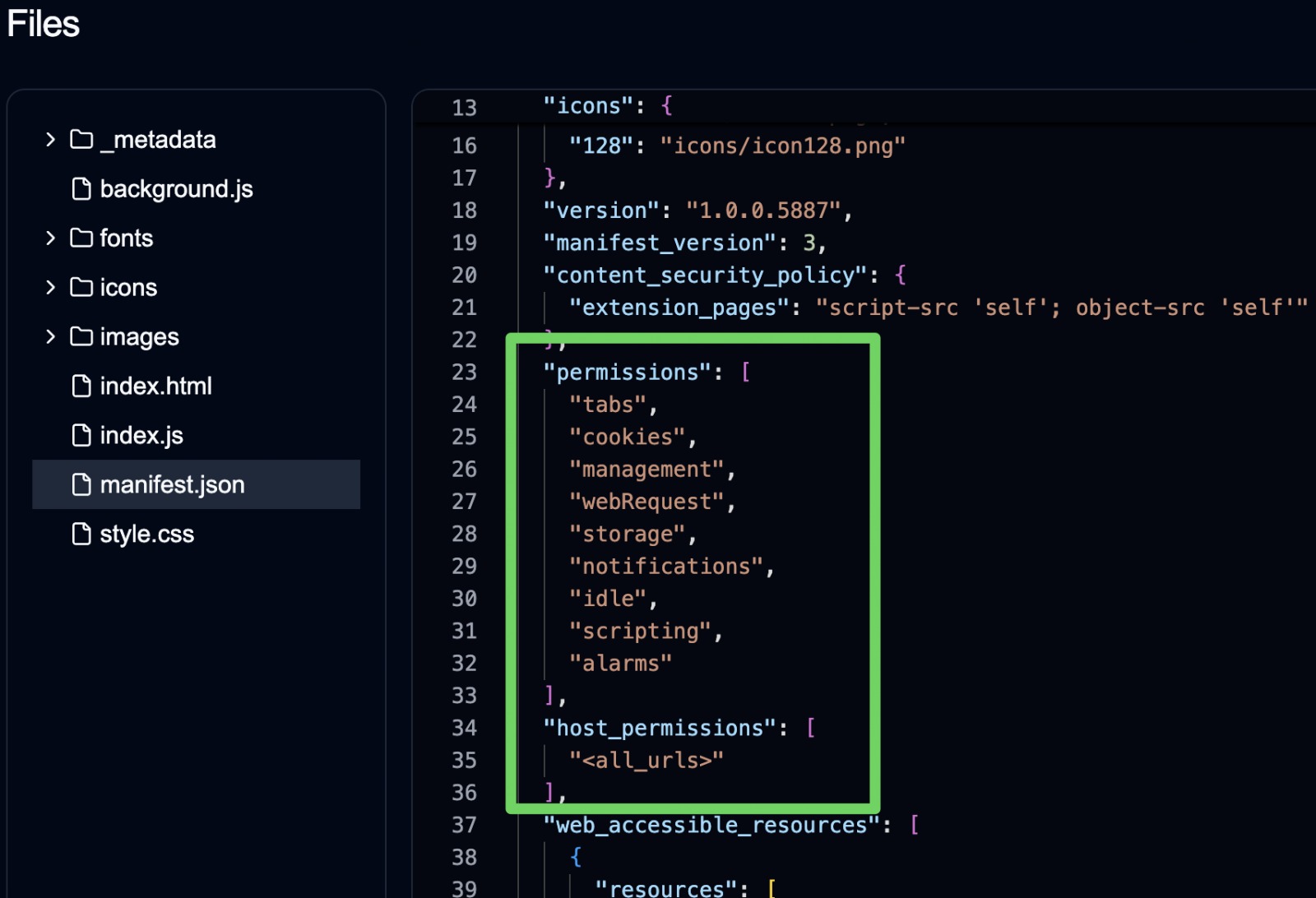

Da questa prima analisi, Tuckner ha scoperto che l’estensione faceva riferimento a un dominio chiamato unknow.com; partendo da questo dettaglio, il ricercatore è riuscito a risalire a decine di altre estensioni contenenti riferimenti allo stesso dominio, tutte accomunate da una caratteristica precisa, ovvero la richiesta di permessi eccessivamente ampi e invasivi.

Molte delle estensioni in questione (non tutte) sono “non elencate”, cioè non compaiono nei risultati di ricerca del Chrome Web Store, né sono indicizzate da Google o da altri motori; ciò significa che non sono accessibili con una ricerca classica, ma possono essere installate solo se si possiede il link diretto.

Per quanto ai meno avvezzi possa sembrare strano, questa modalità di distribuzione viene generalmente utilizzata per scopi legittimi come tool interni aziendali o versioni in sviluppo, ma può diventare un’arma nelle mani di malintenzionati che la sfruttano per diffondere software malevolo senza destare sospetti, magari utilizzando campagne pubblicitarie, reindirizzamenti o download indotti da siti truffaldini.

Secondo Tuckner, i comportamenti messi in atto da queste estensioni includono:

- accesso ai cookie, comprese intestazioni sensibili come i token di autenticazione

- monitoraggio dell’attività di navigazione

- modifica dei motori di ricerca predefiniti

- iniezione ed esecuzione di codice remoto tramite iframe

- tracciamento avanzato controllato da remoto

Pur non avendo rilevato, al momento, un vero e proprio furto di credenziali, password o dati bancari, la presenza di codice offuscato, logiche nascoste e permessi pericolosi è bastata per etichettare il comportamento come potenzialmente dannoso e assimilabile a spyware.

Ad oggi, sono 57 le estensioni individuate, con un pubblico totale che supera i sei milioni di utenti Chrome. Molte di esse sono già state rimosse dal Chrome Web Store, ma alcune sono ancora attive, e quindi potenzialmente installabili da ignari utenti; di seguito l’elenco delle estensioni più diffuse, mentre qui trovate la lista completa:

- Cuponomia – Coupon and Cashback (700.000 utenti, pubblico)

- Fire Shield Extension Protection (300.000 utenti, non elencati)

- Total Safety for Chrome™ (300.000 utenti, non elencati)

- Protecto for Chrome™ (200.000 utenti, non elencati)

- Browser WatchDog for Chrome (200.000 utenti, pubblico)

- Securify for Chrome™ (200.000 utenti, non elencati)

- Browser Checkup for Chrome by Doctor (200.000 utenti, pubblico)

- Choose Your Chrome Tools (200.000 utenti, non elencati)

Come sempre in questi casi la raccomandazione è una sola, se avete installato una di queste estensioni, rimuovetela immediatamente e, come misura di sicurezza aggiuntiva, cambiate la password dei vostri account online (soprattutto quelli più sensibili, come email, social network e home banking).

Interpellata al riguardo la stessa Google ha confermato di essere a conoscenza del problema, dichiarando di aver avviato le opportune indagini per verificare i comportamenti delle estensioni segnalate; sebbene nel corso del tempo Google abbia già introdotto numerose misure di sicurezza nel Chrome Web Store, inclusi controlli automatici e revisioni manuali, episodi come questo confermano che il rischio non può mai dirsi del tutto azzerato.

Ancora una volta, questa vicenda ci ricorda quanto sia fondamentale prestare attenzione ai permessi richiesti dalle estensioni che installiamo sul nostro browser, troppe volte software apparentemente utili come ad-blocker o strumenti di sicurezza nascondono comportamenti ben più insidiosi. In attesa che Google completi le sue verifiche e prenda provvedimenti più strutturali, la regola resta sempre la stessa: fidarsi solo di estensioni ufficiali, ben recensite e con codice trasparente, evitando link sospetti e promesse troppo generose per essere vere.

I nostri contenuti da non perdere:

- 🔝 Importante: Recensione TP-Link Archer NX600, il router 5G per gli "sfibrati"

- 💰 Risparmia sulla tecnologia: segui Prezzi.Tech su Telegram, il miglior canale di offerte

- 🏡 Seguici anche sul canale Telegram Offerte.Casa per sconti su prodotti di largo consumo