La smart home offre molte funzionalità indubbiamente utili, ma può mettere a repentaglio la privacy e la sicurezza domestica se i dispositivi intelligenti hanno delle vulnerabilità.

Tra i prodotti per la casa intelligente sono sempre più diffuse le videocamere di sorveglianza, ma la sicurezza delle riprese può essere un problema, come nel caso di alcune videocamere Eufy di Anker.

Il marchio Eufy di Anker afferma che i dati acquisiti dalle videocamere rimangono locali, ma un ricercatore di sicurezza ha rivelato che i filmati non solo vengono inviati nel cloud, ma rimangono visibili anche dopo la cancellazione da parte dell’utente.

Eufy avrebbe mentito poiché i filmati vengono inviati al cloud dove rimangono accessibili a tutti

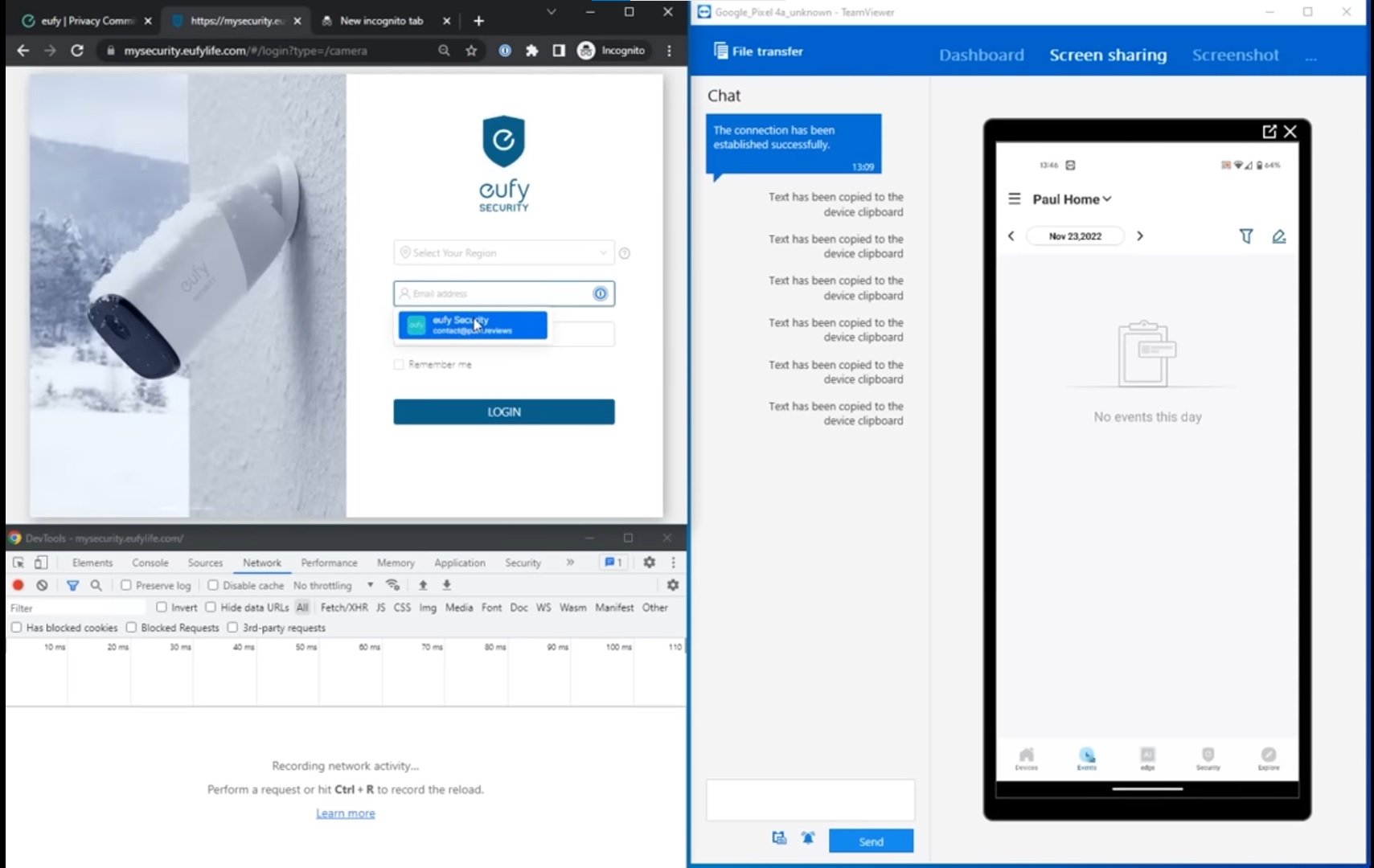

Paul Moore, ricercatore esperto in materia di sicurezza, la scorsa settimana ha pubblicato su Twitter una inquietante falla di sicurezza relativa ai prodotti per la sicurezza domestica Eufy, inclusi i campanelli dotati di videocamera.

Il ricercatore mostra la prova evidente che le telecamere Eufy inviano dati che l’azienda pubblicizza come “archiviati localmente” al cloud, anche quando l’archiviazione via cloud è disabilitata.

La vulnerabilità è venuta a galla per la prima volta sul campanello intelligente di Eufy dotato di due telecamere per visualizzare le persone che si avvicinano alla casa e anche alla soglia della porta dove potrebbero essere lasciati i pacchi.

Il prodotto è chiaramente utile, ma purtroppo è emerso che il dispositivo caricava i dati di riconoscimento facciale dalla videocamera ai server cloud di Eufy con informazioni identificabili allegate e oltretutto questi dati non erano stati effettivamente rimossi dai server di Eufy quando il relativo filmato era stato eliminato dall’app Eufy.

Moore ha inoltre condiviso un video in cui fa notare che Eufy ha utilizzato i dati di riconoscimento facciale di due diverse fotocamere su due account completamente diversi per collegare i dati di ciascuno, sottolineando che Eufy non avvisava mai l’utente che ciò stava accadendo.

Ma il fatto più preoccupante è che un utente è stato in grado di accedere al feed di una telecamera utilizzando semplicemente il popolare lettore multimediale VLC e Paul Moore ha confermato che è possibile accedere ai flussi senza crittografia o autenticazione richiesta.

Eufy deve ancora rispondere pubblicamente a queste affermazioni, tuttavia l’azienda ha inviato un’e-mail a Paul Moore per spiegare il comportamento mostrato, tuttavia il ricercatore ha ritenuto che la maggior parte della risposta della società stesse minimizzando la gravità del problema.

Moore ha anche pubblicato su Twitter un aggiornamento della situazione affermando che Eufy ha rimosso la “chiamata in background” che mostra le immagini memorizzate, ma non il filmato sottostante, e che la società ha anche crittografato altre chiamate per coprire le sue tracce.

Al momento non è chiaro quante telecamere e prodotti per la sicurezza domestica di Eufy siano interessati da questa grave falla di sicurezza.

Potrebbe interessarti: Migliori videocitofoni WiFi di Novembre 2022, ecco i nostri consigli

I nostri contenuti da non perdere:

- 🔝 Importante: AMD Ryzen 7 9850X3D vs Intel Core Ultra 9 285K: ecco chi vince in gaming e produttività

- 💰 Risparmia sulla tecnologia: segui Prezzi.Tech su Telegram, il miglior canale di offerte

- 🏡 Seguici anche sul canale Telegram Offerte.Casa per sconti su prodotti di largo consumo