Nei giorni scorsi, Microsoft ha annunciato di aver intrapreso, attraverso la propria divisione Digital Crimes Unit (DCU), azioni legali e tecniche per smantellare la botnet criminale nota con il nome di ZLoader. Le iniziative messe in campo dal colosso di Redmond e i risultati da esse prodotti sono stati illustrati attraverso le parole di Amy Hogan-Burney, General Manager della Digital Crimes Unit.

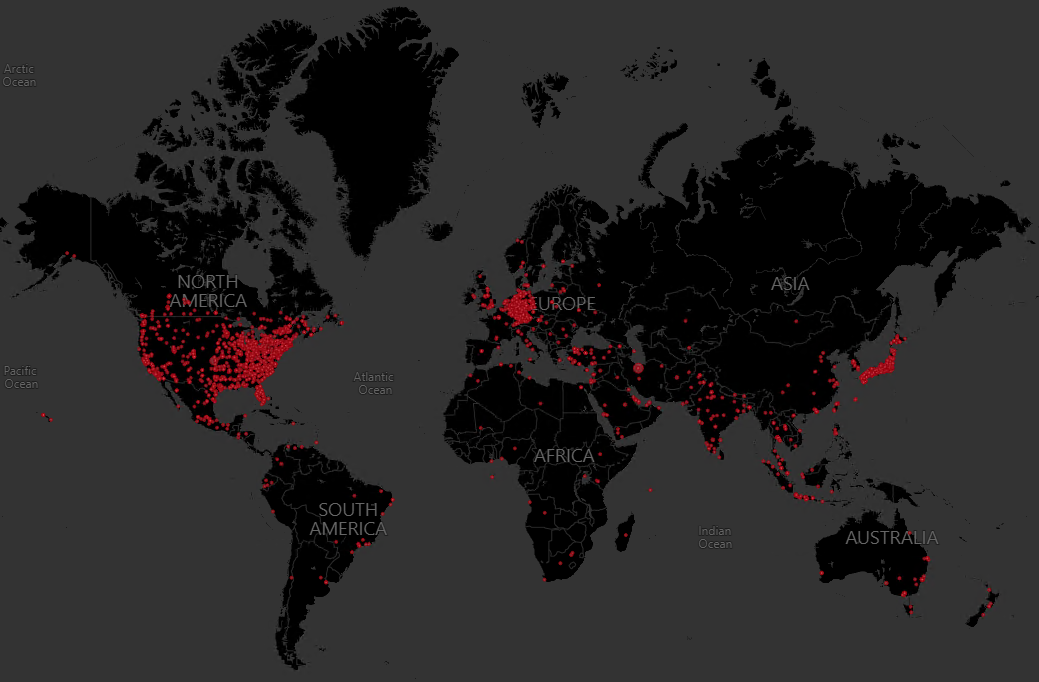

Il team di Microsoft ricorda come ZLoader sia composta da dispositivi computazionali dislocati in aziende, ospedali, strutture scolastiche e persino abitazioni private in tutto il mondo e come la stessa sia controllata da una banda criminale organizzata creata tramite Internet, la quale gestisce malware come un servizio progettato allo scopo di rubare ed estorcere denaro.

Indice:

Azioni legali e azioni tecniche: Microsoft contro ZLoader

In primo luogo, la General Manager della DCU spiega come Microsoft abbia ottenuto un’ordinanza dal tribunale distrettuale degli Stati Uniti per il distretto settentrionale della Georgia, grazie al quale ha potuto assumere il controllo di 65 domini di cui la banda di ZLoader si era servita per accrescere la propria posizione, oltre che per controllare e comunicare con la propria botnet. Tutti questi domini vengono ora indirizzati ad un sinkhole di Microsoft e di conseguenza non possono più essere utilizzati dagli operatori criminali della botnet.

In aggiunta a questo, viene evidenziato come ZLoader contenga un algoritmo di generazione di domini (DGA) incorporato nel malware, che — come si intuisce dal nome — genera domini aggiuntivi come canale di comunicazione di riserva o di backup per la botnet. Oltre ai domini hardcoded, comunque, la suddetta ordinanza ha consentito a Microsoft di assumere anche il controllo di ulteriori 319 domini DGA attualmente registrati. Il colosso di Redmond sta ora lavorando per fare in modo di bloccare la futura registrazione di altri domini DGA.

Mentre in precedenza ZLoader veniva distribuito mediante documenti Office con macro allegati alle email o anche link inseriti nei messaggi, più di recente i cybercriminali si sono serviti di inserzioni pubblicitarie nei motori di ricerca.

Mossa dalla convinzione che i criminali informatici non debbano potersi nascondere dietro l’anonimato di Internet per commettere i loro crimini, Microsoft fa apertamente il nome di uno dei responsabili: Denis Malikov, che vive nella città di Simferopol, nella penisola di Crimea, è stato identificato nel corso dell’indagine come uno degli autori dietro la creazione di un componente utilizzato nella botnet ZLoader per distribuire ransomware. L’azione legale da poco intrapresa — sottolineano da Redmond — rappresenta solo il risultato ultimo di un’indagine portata avanti per mesi, ben prima dell’invasione russa ai danni dell’Ucraina e della conseguente guerra in atto.

I preziosi collaboratori di Microsoft

Data l’ampiezza dell’operazione e l’importanza dei risultati a cui ha condotto, Microsoft ha voluto condividerne i meriti con quanti hanno prestato il proprio prezioso contributo. Sì, perché la DCU ha condotto lo sforzo investigativo grazie alla collaborazione con ESET, Black Lotus Labs (divisione di Lumen) e Palo Alto Networks Unit 42.

Inoltre dati e informazioni a sostegno dell’azione legale intrapresa sono arrivati da Financial Services Information Sharing and Analysis Centers (FS-ISAC), Health Information Sharing and Analysis Center (H-ISAC), Microsoft Threat Intelligence Center, Microsoft Defender; in Europa, la DCU si è avvalsa dell’importante aiuto di Avast.

ZLoader: obiettivi e l’importanza di averla smantellata

Come riportato da Microsoft, in origine il principale obiettivo di ZLoader era il furto finanziario — era nato come trojan bancario —, il furto di ID di accesso ai conti, password e altre informazioni per prelevare denaro dai conti delle vittime. Queste ultime potevano anche rimanere ignare dell’accaduto, dal momento che ZLoader includeva anche un componente che disabilitava i più popolari antivirus e software di sicurezza, impedendo così agli utenti di rilevare l’infezione da ZLoader.

In un secondo momento, la banda criminale dietro la botnet ha persino iniziato ad offrire malware come servizio, una vera e propria piattaforma di distribuzione di ransomware, incluso Ryuk, noto per aver preso di mira istituzione sanitarie per estorcere denaro senza alcun riguardo per la salute delle persone messa a rischio.

Attraverso lo smantellamento della botnet, Microsoft vuole colpire l’infrastruttura di ZLoader e rendere quanto meno più difficile per i criminali portare avanti le proprie attività. Da Redmond dicono di aspettarsi che gli imputati si impegneranno per rilanciare le operzioni di ZLoader. La delicatezza della questione ha reso imprescindibile il coinvolgimento delle forze dell’ordine, il continuo monitoraggio di tali attività e la prosecuzione del lavoro coi partner per tenere d’occhio le mosse dei criminali informatici.

Infine, Microsoft ha annunciato che lavorerà con i provider di servizi Internet (ISP) per identificare le vittime e andare in loro soccorso. Non vengono escluse ulteriori iniziative tecniche e legali contro ZLoader e altre botnet. Per maggiori dettagli tecnici, date un’occhiata al sito ufficiale Microsoft.

Leggi anche: Dati sensibili degli utenti Apple e Meta in mano ad hacker finti forze dell’ordine

I nostri contenuti da non perdere:

- 🔝 Importante: Recensione Amazfit Active Max, ci siamo davvero?

- 💰 Risparmia sulla tecnologia: segui Prezzi.Tech su Telegram, il miglior canale di offerte

- 🏡 Seguici anche sul canale Telegram Offerte.Casa per sconti su prodotti di largo consumo